이번 포스팅 글은 AWS WAF 데모 테스트를 진행해본다.

#AWS WAF 데모테스트

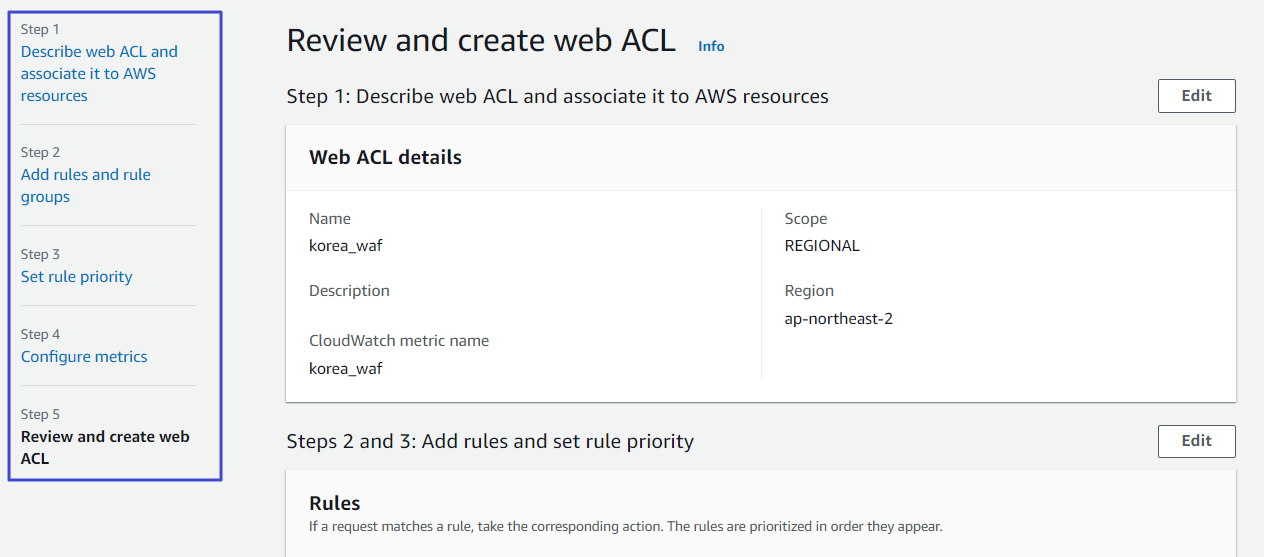

AWS WAF를 활성화 하기 위해 데모 테스트는 서울리전으로 설정한 뒤 web ACL를 생성한다.

1단계

생성하게 될 WAF의 이름을과 상세 내용을 작성해야 한다.

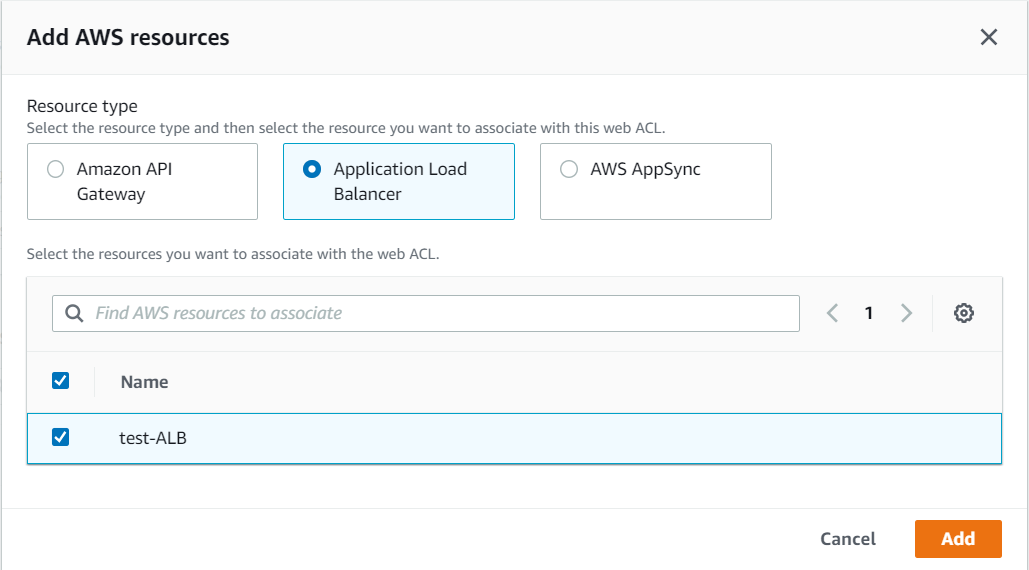

상세내용을 작성한 뒤 AWS 리소스를 선택해야하며 본 포스팅 글은 사전에 만든 ALB를 추가하였다.

* 본 포스팅 글은 ELB의 개념을 알아야 테스트가 가능하며 참고로 ALB를 적용하기 위해서는 VPC, EC2 등 미리 구축해야할 내용이 많으니 학습을 통해 습득한 뒤 WAF 적용을 추천한다.

2단계

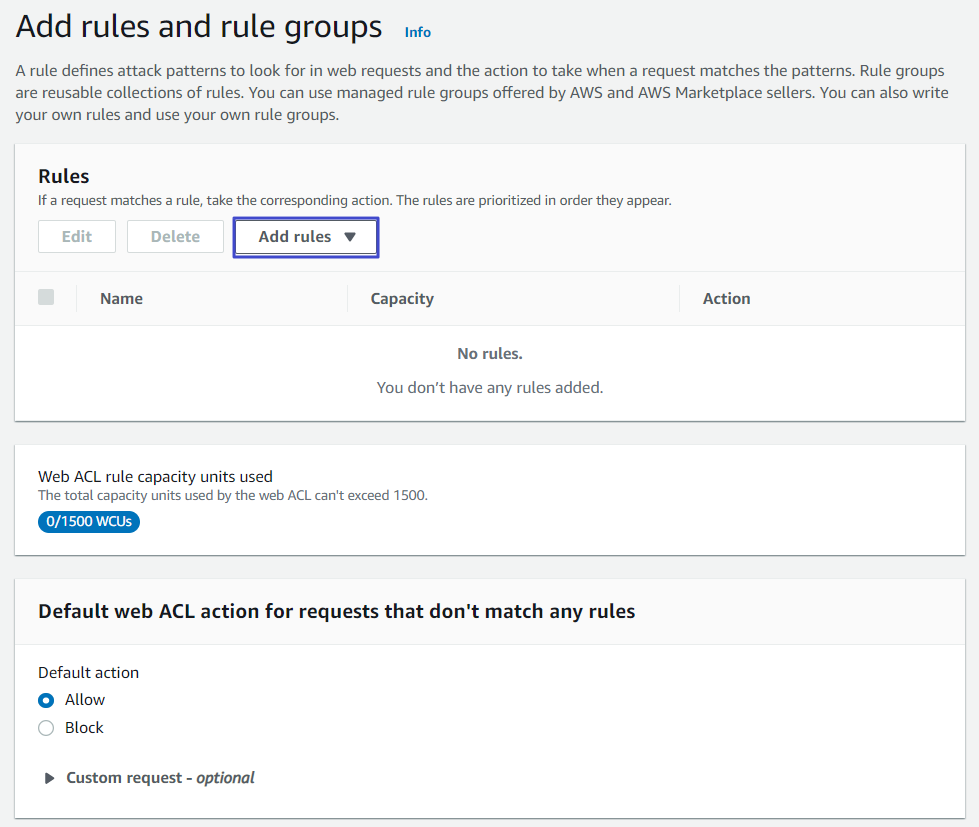

1단계를 설정 후 이번 단계에서는 탐지 및 차단 제어를 하기위한 룰셋을 적용해야 하며 관련 정보는 전 포스팅글에 작성하였다.

Add rules 버튼을 클릭하여 AWS managed rule groups에서 필요 그룹들로 선택하여 ACL 제어를 진행한다.

원하는 룰셋을 적용한 뒤 나머진 스텝은 잘 읽어가며 본인이 원하는 설정 값으로 최종적으로 WAF 생성을 완료한다.

이 글에서는 아래 주요 그룹들로 룰을 적용했으며 해당 룰이 탐지되면 방화벽에서 403 에러를 발생시켜 차단할 수 있도록 적용하였다.

# 방화벽 탐지 및 차단 테스트

사전에 미리 ALB한 EC2에서 테스트용 서버를 구축하였으며 아래 서비스에서 공격 시도를 진행하였다.

Web ACL 룰을 차단설정을 제대로 적용하였다면 아래 캡처처럼 공격 요청 시 403 Forbidden 에러가 발생하면서 접근 차단이 진행된다.

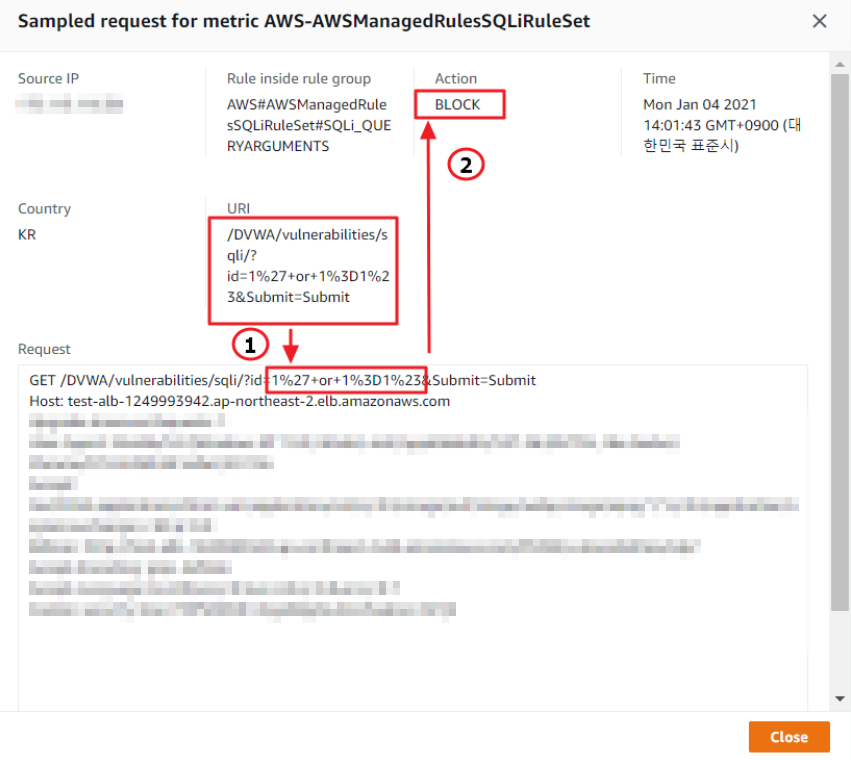

403 에러가 발생하게 되면서 방화벽에서는 탐지된 그룹 정보와 요청된 정보를 확인할 수있는데 아래 정보들을 분석하여 실제 탐지된 정보가 정탐인지 오탐인지 판별이 가능하다.

'Cloud' 카테고리의 다른 글

| [AWS] 웹 방화벽(Web Application Firewall, WAF) 로깅 구성 - 3 (0) | 2021.06.07 |

|---|---|

| [AWS] 웹 방화벽(Web Application Firewall, WAF) 로깅 구성 - 2 (0) | 2021.06.07 |

| [AWS] 웹 방화벽(Web Application Firewall, WAF) 로깅 구성 - 1 (0) | 2021.06.07 |

| [AWS] 웹 방화벽(Web Application Firewall, WAF) - 2 (0) | 2021.06.05 |

| [AWS] 웹 방화벽(Web Application Firewall, WAF) - 1 (0) | 2021.06.05 |